Phishing-Mails: Unterschied zwischen den Versionen

K (Bastian verschob die Seite Phishing Mails nach Phishing-Mails) |

Keine Bearbeitungszusammenfassung |

||

| (Eine dazwischenliegende Version desselben Benutzers wird nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

=Worum geht es?= | =Worum geht es?= | ||

<p>Phishing ist ein aus Password und Fishing (Fischen/Angeln) zusammengebauter Kunstbegriff (Kofferwort) | <p>''Phishing'' ist ein aus ''Password'' und ''Fishing'' (Fischen/Angeln) zusammengebauter Kunstbegriff (Kofferwort), der das Ziel des Abgreifens von Zugangsdaten beschreibt.</p> | ||

<p>Es geht dem Angreifer dabei darum Zugangsdaten für Mailsysteme, Bankkonten oder Computersysteme im Allgemeinen zu erhalten | <p>Es geht dem Angreifer dabei darum, Zugangsdaten für Mailsysteme, Bankkonten oder Computersysteme im Allgemeinen zu erhalten. Hierzu gibt es im Normalfall eine Kombination aus einer entsprechenden Mail (''Phishing-Mail'') und einer entsprechenden, möglichst dem Original nachempfundenen Website (Landingpage).<br> | ||

Ziel ist es immer das Opfer zu einer Anmeldung (mit den echten Zugangsdaten) auf der gefälschten Landingpage zu verleiten und hierbei die Zugangsdaten in die Finger zu bekommen | Ziel ist es immer, das Opfer zu einer Anmeldung (mit den echten Zugangsdaten) auf der gefälschten Landingpage zu verleiten und hierbei die Zugangsdaten in die Finger zu bekommen.</p> | ||

==Spear Phishing== | ==Spear Phishing== | ||

<p>Spearphishing (Speerfischen) beschreibt eine Sonderform des Phishing, die grundlegenden Mechanismen sind | <p>''Spearphishing'' (Speerfischen) beschreibt eine Sonderform des Phishing, die grundlegenden Mechanismen sind dabei die gleichen wie für das „normale“ Phishing, der Unterschied liegt im durch den Angreifer betriebenen Aufwand.</p> | ||

<p>Beim Spearphishing werden gezielt einzelne Personen angegriffen | <p>Beim Spearphishing werden gezielt einzelne Personen angegriffen. Hierzu wird ein erhöhter Aufwand betrieben, sowohl was die Kontaktanbahnung als auch die Vorabaufklärung (Auskundschaftung) z.B. von Hierarchiezusammenhängen und Arbeitsabläufen im Umfeld des potentiellen Opfers betrifft. Ziel ist hierbei meist das Erlangen von Zugangsdaten zu „hochwertigen“ Benutzerkonten (Chefsekretariate, Buchhaltung, IT-Administration), um den erhöhten Aufwand durch entsprechende „Gewinnmöglichkeiten“ zu erwirtschaften (auch Kriminelle müssen wirtschaftlich denken…).</p> | ||

=Erkennungsmerkmale= | =Erkennungsmerkmale= | ||

==Weiche Merkmale== | ==Weiche Merkmale== | ||

<p> | <p>„Normale“ Phishing-Mails setzen meist auf eine Kombination aus aktuellen Themen als Aufhänger für die jeweilige Mail.<br> | ||

Beispiele sind z.B.:</p> | Beispiele sind z.B.:</p> | ||

*BGH-Urteil | *BGH-Urteil Kontoführungsgebühr | ||

*BGH-Urteil Allgemeine Geschäftsbedingungen von Banken | *BGH-Urteil Allgemeine Geschäftsbedingungen von Banken | ||

*Ukraine- | *Ukraine-Konflikt | ||

*Einführung DSGVO | *Einführung DSGVO | ||

*Änderung der Zahlungsverkehrsrichtline | *Änderung der Zahlungsverkehrsrichtline | ||

*Energiekostenzuschuss | *Energiekostenzuschuss | ||

*Neue Kontenmodelle bei Netflix | *Neue Kontenmodelle bei Netflix | ||

*und, und, | *und, und, und… | ||

<p>Diese plakativen Begriffe werden meist mit einer Drohung der Sperrung des Mailzuganges, des Kontos, des Systemzuganges oder dem Verlust von Förderansprüchen und einer (sehr) kurzen Frist garniert.<br> | <p>Diese plakativen Begriffe werden meist mit einer Drohung der Sperrung des Mailzuganges, des Kontos, des Systemzuganges oder dem Verlust von Förderansprüchen und einer (sehr) kurzen Frist garniert.<br> | ||

Auf diese Weise soll beim Empfänger ein Druck aufgebaut werden etwas zu verlieren oder zu verpassen.</p> | Auf diese Weise soll beim Empfänger ein Druck aufgebaut werden, etwas zu verlieren oder zu verpassen.</p> | ||

<p>Aber es wird auch gleich der passende Link als Abhilfe bereitgehalten, um dem gestressten Anwender einen Ausweg zu bieten, sich auf einfache Weise seiner Sorgen (und auch seiner Zugangsdaten) zu entledigen:</p> | <p>Aber es wird auch gleich der passende Link als Abhilfe bereitgehalten, um dem gestressten Anwender einen Ausweg zu bieten, sich auf einfache Weise seiner Sorgen (und auch seiner Zugangsdaten) zu entledigen:</p> | ||

*<b>Klicken Sie | *<b>Klicken Sie ''hier'' um Ihr Konto zu aktualisieren.</b> | ||

*<b>Änderung der AGB | *<b>Änderung der AGB hier zustimmen</b> | ||

*<b>Paketzustellung erneut versuchen</b> | *<b>Paketzustellung erneut versuchen</b> | ||

*<b>Energiekostenbeihilfe jetzt | *<b>Energiekostenbeihilfe jetzt beantragen</b> | ||

*<b>Zugangsdaten jetzt prüfen</b> | *<b>Zugangsdaten jetzt prüfen</b> | ||

<p>Die oben beschriebenen Vorgehensweisen sind neben der meist etwas fragwürdigen Rechtschreibung und in vielen Fällen | <p>Die oben beschriebenen Vorgehensweisen sind neben der meist etwas fragwürdigen Rechtschreibung und in vielen Fällen merkwürdigen Formulierungen Hinweise, die auf Phishing-Mails hindeuten.</p> | ||

<p>Beim Spearphishing kann es sein | <p>Beim Spearphishing kann es sein, dass vor der eigentlichen Aufforderung, Zugangsdaten preiszugeben, ein längerer (scheinbar legitimer) Mailverkehr aufgebaut wird, um das Opfer in Sicherheit zu wiegen. Merkmale wie der Aufbau von Druck, das typische Androhen von Konsequenzen oder die Verwendung von Buzzwords werden gezielt vermieden, und auch die Orthografie und die gewählten Formulierungen sind meist dem Inhalt der Mail angemessen.</p> | ||

==Technische Merkmale== | ==Technische Merkmale== | ||

<p>Neben den oben genannten weichen Merkmalen gibt es auch technische Merkmale die für die Angreifer eine deutlich höhere Hürde darstellen als die | <p>Neben den oben genannten weichen Merkmalen gibt es auch technische Merkmale, die für die Angreifer eine deutlich höhere Hürde darstellen als die „weichen“ Merkmale:</p> | ||

===Absenderadresse=== | ===Absenderadresse=== | ||

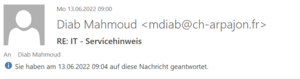

<p>Bereits die Anzeige der Absender-Adresse im Mailprogramm (Outlook, Thunderbird, Apple-Mail) liefert meist einen ersten Hinweis auf die Fragwürdigkeit der jeweiligen Mail:</p> | <p>Bereits die Anzeige der Absender-Adresse im Mailprogramm (Outlook, Thunderbird, Apple-Mail) liefert meist einen ersten Hinweis auf die Fragwürdigkeit der jeweiligen Mail:</p> | ||

[[Datei:Phishing-Absender.PNG|mini|Falscher Absender]] | [[Datei:Phishing-Absender.PNG|mini|Falscher Absender]] | ||

<p>Eine Aufforderung | <p>Eine Aufforderung von einem Absender „mdiab@ch-arpajon.fr“, die Daten des DHBW-Mailkontos zu prüfen, sollte auf jeden Fall als Alarmsignal gewertet werden.</p> | ||

<p>Eine Mail die | <p>Eine Mail, die vorgibt, von der „Sparkasse Ravensburg“ versendet worden zu sein, deren Absender aber offenbar in Italien oder Brasilien sitzt und dessen Absenderadresse nichts mit der Sparkasse zu tun hat, sollte misstrauisch machen.</p> | ||

<p>Eine Mail zu | <p>Eine Mail zu „Zahlungsproblemen“ bei einem Netflix-Konto mit einem Absender „xxx@kalicert.net“ deutet auch nicht unbedingt auf eine echte Netflix-Mail hin.</p> | ||

===Zieladresse=== | ===Zieladresse=== | ||

<p>Um die Zugangsdaten des geplanten Opfers abgreifen zu können | <p>Um die Zugangsdaten des geplanten Opfers abgreifen zu können, muss der Angreifer eine entsprechende (einladende) Zielseite aufbauen und präsentieren.<br> | ||

Im Normalfall hat der Angreifer hierbei keinen Zugriff auf die Infrastruktur der Organisation die er als Tarnung bzw. Legitimation verwendet, daher sind auch die Zieladressen im Normalfall ein guter Hinweis auf Phishing-Mails.</p> | Im Normalfall hat der Angreifer hierbei keinen Zugriff auf die Infrastruktur der Organisation, die er als Tarnung bzw. Legitimation verwendet, daher sind auch die Zieladressen im Normalfall ein guter Hinweis auf Phishing-Mails.</p> | ||

[[Datei:Landingpage.PNG|mini|Falsche URL/Adresse]] | [[Datei:Landingpage.PNG|mini|Falsche URL/Adresse]] | ||

<p>Wenn Sie Ihr DHBW-Passwort auf einer Seite | <p>Wenn Sie Ihr DHBW-Passwort auf einer Seite „c2dy170.caspio.com“ aktualisieren sollen und nicht auf einer dhbw-ravensburg.de-Seite, darf dies zur Erheiterung führen, aber nicht zum Anklicken des betreffenden Links.</p> | ||

<p>Eine Mail der Sparkasse Ravensburg, deren Homepage | <p>Eine Mail der Sparkasse Ravensburg, deren Homepage eine Adresse wie z.B. „https://accelerated-income.com/uwe9z“ aufweist oder eine Netflix-Mail, die zu „https://suppliersyemen.com/secure.php/“ führt, sollte auf jeden Fall rote Lichter vor dem geistigen Auge auslösen.</p> | ||

<p><b>Die Zieladresse wird Ihnen im Normalfall angezeigt wenn Sie Ihren Mauszeiger (ohne zu klicken) über den jeweiligen Link bringen.</b></p> | <p><b>Die Zieladresse wird Ihnen im Normalfall angezeigt, wenn Sie Ihren Mauszeiger (ohne zu klicken!) über den jeweiligen Link bringen.</b></p> | ||

===Header Analyse=== | ===Header-Analyse=== | ||

<p>Wer sich im Mailsystem | <p>Wer sich im Mailsystem auskennt, kann zusätzlich noch die sog. Header-Daten der jeweiligen Mail auswerten (das IT.S tut dies routinemäßig bei der Überprüfung von Verdachtsfällen).<br> | ||

Hierbei | Hierbei werden z.B. der genaue Weg, den eine Mail genommen hat, aber auch Informationen über das versendende System untersucht und ausgewertet.<br> | ||

Eine genaue Beschreibung dieser Daten würde aber den Rahmen dieses Dokumentes sprengen</p> | Eine genaue Beschreibung dieser Daten würde aber den Rahmen dieses Dokumentes sprengen.</p> | ||

[[Kategorie:Infosec]] | [[Kategorie:Infosec]] | ||

Version vom 30. November 2022, 16:29 Uhr

Worum geht es?

Phishing ist ein aus Password und Fishing (Fischen/Angeln) zusammengebauter Kunstbegriff (Kofferwort), der das Ziel des Abgreifens von Zugangsdaten beschreibt.

Es geht dem Angreifer dabei darum, Zugangsdaten für Mailsysteme, Bankkonten oder Computersysteme im Allgemeinen zu erhalten. Hierzu gibt es im Normalfall eine Kombination aus einer entsprechenden Mail (Phishing-Mail) und einer entsprechenden, möglichst dem Original nachempfundenen Website (Landingpage).

Ziel ist es immer, das Opfer zu einer Anmeldung (mit den echten Zugangsdaten) auf der gefälschten Landingpage zu verleiten und hierbei die Zugangsdaten in die Finger zu bekommen.

Spear Phishing

Spearphishing (Speerfischen) beschreibt eine Sonderform des Phishing, die grundlegenden Mechanismen sind dabei die gleichen wie für das „normale“ Phishing, der Unterschied liegt im durch den Angreifer betriebenen Aufwand.

Beim Spearphishing werden gezielt einzelne Personen angegriffen. Hierzu wird ein erhöhter Aufwand betrieben, sowohl was die Kontaktanbahnung als auch die Vorabaufklärung (Auskundschaftung) z.B. von Hierarchiezusammenhängen und Arbeitsabläufen im Umfeld des potentiellen Opfers betrifft. Ziel ist hierbei meist das Erlangen von Zugangsdaten zu „hochwertigen“ Benutzerkonten (Chefsekretariate, Buchhaltung, IT-Administration), um den erhöhten Aufwand durch entsprechende „Gewinnmöglichkeiten“ zu erwirtschaften (auch Kriminelle müssen wirtschaftlich denken…).

Erkennungsmerkmale

Weiche Merkmale

„Normale“ Phishing-Mails setzen meist auf eine Kombination aus aktuellen Themen als Aufhänger für die jeweilige Mail.

Beispiele sind z.B.:

- BGH-Urteil Kontoführungsgebühr

- BGH-Urteil Allgemeine Geschäftsbedingungen von Banken

- Ukraine-Konflikt

- Einführung DSGVO

- Änderung der Zahlungsverkehrsrichtline

- Energiekostenzuschuss

- Neue Kontenmodelle bei Netflix

- und, und, und…

Diese plakativen Begriffe werden meist mit einer Drohung der Sperrung des Mailzuganges, des Kontos, des Systemzuganges oder dem Verlust von Förderansprüchen und einer (sehr) kurzen Frist garniert.

Auf diese Weise soll beim Empfänger ein Druck aufgebaut werden, etwas zu verlieren oder zu verpassen.

Aber es wird auch gleich der passende Link als Abhilfe bereitgehalten, um dem gestressten Anwender einen Ausweg zu bieten, sich auf einfache Weise seiner Sorgen (und auch seiner Zugangsdaten) zu entledigen:

- Klicken Sie hier um Ihr Konto zu aktualisieren.

- Änderung der AGB hier zustimmen

- Paketzustellung erneut versuchen

- Energiekostenbeihilfe jetzt beantragen

- Zugangsdaten jetzt prüfen

Die oben beschriebenen Vorgehensweisen sind neben der meist etwas fragwürdigen Rechtschreibung und in vielen Fällen merkwürdigen Formulierungen Hinweise, die auf Phishing-Mails hindeuten.

Beim Spearphishing kann es sein, dass vor der eigentlichen Aufforderung, Zugangsdaten preiszugeben, ein längerer (scheinbar legitimer) Mailverkehr aufgebaut wird, um das Opfer in Sicherheit zu wiegen. Merkmale wie der Aufbau von Druck, das typische Androhen von Konsequenzen oder die Verwendung von Buzzwords werden gezielt vermieden, und auch die Orthografie und die gewählten Formulierungen sind meist dem Inhalt der Mail angemessen.

Technische Merkmale

Neben den oben genannten weichen Merkmalen gibt es auch technische Merkmale, die für die Angreifer eine deutlich höhere Hürde darstellen als die „weichen“ Merkmale:

Absenderadresse

Bereits die Anzeige der Absender-Adresse im Mailprogramm (Outlook, Thunderbird, Apple-Mail) liefert meist einen ersten Hinweis auf die Fragwürdigkeit der jeweiligen Mail:

Eine Aufforderung von einem Absender „mdiab@ch-arpajon.fr“, die Daten des DHBW-Mailkontos zu prüfen, sollte auf jeden Fall als Alarmsignal gewertet werden.

Eine Mail, die vorgibt, von der „Sparkasse Ravensburg“ versendet worden zu sein, deren Absender aber offenbar in Italien oder Brasilien sitzt und dessen Absenderadresse nichts mit der Sparkasse zu tun hat, sollte misstrauisch machen.

Eine Mail zu „Zahlungsproblemen“ bei einem Netflix-Konto mit einem Absender „xxx@kalicert.net“ deutet auch nicht unbedingt auf eine echte Netflix-Mail hin.

Zieladresse

Um die Zugangsdaten des geplanten Opfers abgreifen zu können, muss der Angreifer eine entsprechende (einladende) Zielseite aufbauen und präsentieren.

Im Normalfall hat der Angreifer hierbei keinen Zugriff auf die Infrastruktur der Organisation, die er als Tarnung bzw. Legitimation verwendet, daher sind auch die Zieladressen im Normalfall ein guter Hinweis auf Phishing-Mails.

Wenn Sie Ihr DHBW-Passwort auf einer Seite „c2dy170.caspio.com“ aktualisieren sollen und nicht auf einer dhbw-ravensburg.de-Seite, darf dies zur Erheiterung führen, aber nicht zum Anklicken des betreffenden Links.

Eine Mail der Sparkasse Ravensburg, deren Homepage eine Adresse wie z.B. „https://accelerated-income.com/uwe9z“ aufweist oder eine Netflix-Mail, die zu „https://suppliersyemen.com/secure.php/“ führt, sollte auf jeden Fall rote Lichter vor dem geistigen Auge auslösen.

Die Zieladresse wird Ihnen im Normalfall angezeigt, wenn Sie Ihren Mauszeiger (ohne zu klicken!) über den jeweiligen Link bringen.

Header-Analyse

Wer sich im Mailsystem auskennt, kann zusätzlich noch die sog. Header-Daten der jeweiligen Mail auswerten (das IT.S tut dies routinemäßig bei der Überprüfung von Verdachtsfällen).

Hierbei werden z.B. der genaue Weg, den eine Mail genommen hat, aber auch Informationen über das versendende System untersucht und ausgewertet.

Eine genaue Beschreibung dieser Daten würde aber den Rahmen dieses Dokumentes sprengen.